网络威胁

引入

CTI输入是关于网络安全的原始数据,而输出是可以帮助未来主动网络安全防御决策的知识,包括限制网络攻击程度和预防网络攻击的策略。

利用CTI实现对攻击者攻击行为做出正确的反应。(就是主动防御?后发制人)并且揣测攻击者接下来的行为。

网络威胁情报挖掘方法与分类

研究方法

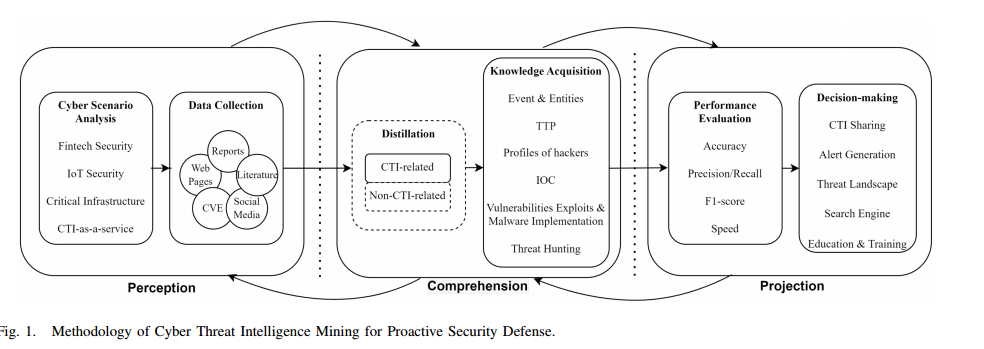

六个步骤:网络场景分析、数据收集、CTI相关信息提炼、CTI知识获取、绩效评估和决策。

- 网络场景分析:分析网络攻击的具体场景,在面对攻击时能够快速定位攻击面(方便后序定位攻击手段),制定后序的路线图

- 数据收集:通过博客、众包平台、国家漏洞库、DIB等

- 信息提炼:提炼与CTI相关的信息(即文章、段落或句子)

- 知识获取:在完成CTI相关的信息提炼之后,需要以CTI知识获取的形式进行数据分析,根据用户的需求,精确定位出相关的、准确的信息。

- 绩效评估:根据我们的预期目标评估提取的CTI的性能。

- 决策

网络威胁情报挖掘定义与分类

我们将网络威胁情报挖掘定义为收集和分析来自各种网络威胁情报数据源的大量信息,以识别与网络威胁、攻击和有害事件相关的信息

类比为医疗过程;

主动防御

Cybersecurity Related Entities and Events

提及了几类相关的研究,以及他们模型的评分

面向CTI挖掘的网络安全相关实体和事件提取是处理异构数据源和海量网络安全相关信息的关键。

随着带有注释的数据集的引入以及NLP和深度学习技术的发展,自动识别的网络安全相关实体和事件的类别也在不断增长.

图神经网络(Graph Neural Network, GNN)将数据表示为图,旨在从图层学习特征对节点进行分类,开始应用于信息提取领域.

用于挖掘网络安全实体和事件的主要技术分为以下几类:(1)无监督学习方法,其中使用无监督算法,而不使用手工标记的训练示例;(2)将特征工程与监督学习算法结合使用的监督学习方法。大多数被审查的作品都采用了基于深度学习(DL)的方法,通过神经网络中的多层学习数据的分层表示来自动发现分类表示。

使用深度学习,可以以更有效的方式设计实体识别的特征 . 此外,==非线性激活函数==使基于深度学习的模型能够学习复杂和复杂的东西

==字符嵌入的优点:==基于字符的嵌入可以捕获词嵌入中可能丢失的前缀和后缀等形态信息,从而提高了嵌入的准确性和鲁棒性。

网络攻击战术、技术和程序

主要讲了关于网络攻击战术、技术和程序的CTI挖掘工作

Tactics, Techniques and Procedures(ttp)是指网络威胁行为者和黑客为准备和执行网络攻击所使用的行为。

目前的提取方法有三个主要的局限性,即数据不足、验证不完整和过程复杂。虽然识别方法决定了分类的准确性,但它们不提供其预测背后的推理。需要一种简单而全面的方法,将数据解释和高精度结合起来,以获得ttp标签和证据的全貌。

Profiles of Hackers

本节回顾了挖掘CTI以识别黑客概况的工作,包括网络威胁归因和黑客资产。